keio.jp多要素認証(MFA)について

はじめに

現在、本ページより簡易な多要素認証についての説明・設定手順ページを公開しておりますので、あわせてご確認ください。

keio.jpアカウントの認証において、2つめの要素で認証を行う多要素認証(MFA: Multi Factor Authentication)を、2022年 6月より導入しています。

現在は利用希望者(設定を行った方)のみ機能が有効となりますが、将来的には全体への導入を予定しております。

2026年 1月時点では、初期設定をしなければ多要素認証(MFA)は有効になりません(これまでどおり、IDとパスワードでの認証となります)。

- はじめに

-

初期設定作業について(初期設定は1から4までの全てを完了してください。)

- 多要素認証でログインする

- 認証要素を管理する

-

多要素認証(MFA)を停止/無効化する

- 多要素認証(MFA)を一時停止する

- 多要素認証(MFA)を無効化する(試験運用期間のみ可能)

- 困ったときは

多要素認証(MFA)とは

多要素認証(MFA: Multi Factor Authentication)とは、認証の3要素である「知識情報」、「所持情報」、「生体情報」のうち、2つ以上を組み合わせて認証することを指します。

「所持情報」→ 携帯電話、ハードウエアトークン、ICカード等

「生体情報」→ 指紋、静脈、声紋、虹彩等

アカウントを守る手段としては、強固なパスワードの設定がまず挙げられます。しかし、容易に推測可能なパスワードを設定しているユーザやアカウントは未だに多く、また、強固なパスワードを設定していたとしても、そのパスワードを複数のサービスで使いまわしている場合は、パスワードリスト攻撃により複数サービスのアカウントをまとめて窃取される可能性があります。管理するアカウントの数が増え続ける昨今、人間の記憶に頼るパスワード認証には限界が近づいています。

多要素認証(MFA)を導入する大きなメリットは、セキュリティ強度を高められる点です。とくに本人しか提示できないような顔認証や指紋認証といった生体情報の要素や、所持情報の要素は、コピーしたり、盗むことが難しいため、これらを組み合わせることで第三者からのアカウントの不正ログインが非常に困難になります。

詳細はこちらも併せてご確認ください。

keio.jpにおける多要素認証(MFA)について

keio.jpの多要素認証(MFA)では、2つめの要素として、次のようなものが用意されています。

万が一の場合に備え、複数要素の設定をお勧めします(例:スマホでのTOTPとタブレットでのTOTP、スマホでの音声電話とTOTP、など)。

TOTP(タイムベース・ワンタイムパスワード/ Time based One Time Password)

- パソコンやスマートフォンに表示された30秒ごとに変化する6桁の数字を入力し認証します。この6桁の数字は、利用者ごとに異なります。

- Okta VerifyまたはGoogle Authenticator、Microsoft Authenticator等のTOTPアプリが利用できる環境が必要です。

FIDO (ファイド)

- FIDO2規格に準拠しています。

- 生体情報(指紋や顔など)や認証デバイス(USBキー等)、パスキーを用いて認証します。

- 生体認証:Windows Hello, Face ID, Touch ID等

- 認証時に生体情報そのものが外部に送出されるわけではありません。

- まずは端末上で生体認証を行い秘密鍵を選択します。その秘密鍵を使ってサービス側に署名付きの検証結果を送信します。最後にサービス側が持っている公開鍵で署名の検証を行い、本人だと確認が取れればログインに成功する仕組みです。

- 認証の端末に保管している情報をそのまま送らず、検証前の本人確認した結果が入っているだけなので、万が一情報が盗まれてしまったとしても本人の情報が盗まれることはありません。

- 認証デバイス: YubiKey等

- パスキー:詳細は各社サイトをご確認ください。

- 生体認証:Windows Hello, Face ID, Touch ID等

- 利用端末において、生体情報読み取り装置や認証デバイスが必要となります。

ワンタイムパスワード(SMS/音声電話)

- 一定時間内に1回だけ利用できる5桁または6桁の数字をSMS、音声電話で受け取り、それを入力し認証します。SMSや電話回線の契約形態によっては、受信時に料金が発生する場合があります。

どんなときに多要素認証(MFA)が求められるか?

多要素認証(MFA)の対象となるアプリケーションは、無線LAN(Wi-Fi: keiomobile2、eduroam)接続時の認証を除くkeio.jpアプリ全般で、keio.jpの認証画面が表示されるものとなります。

keio.jpにおける多要素認証(MFA)の概要は以下のようになります。

初期設定作業について

多要素認証(MFA)の利用を開始するために、必ず多要素認証(MFA)の初期設定の作業を行ってください。

2025年 7月時点では、初期設定をしなければ多要素認証(MFA)は有効になりません(これまでどおり、IDとパスワードでの認証となります)。

おおまかな手順の流れは以下のとおりです。

- 多要素認証(MFA)を利用する環境を確認し、利用プランを考える

- TOTP(Authenticator)アプリの導入(TOTP認証を利用する場合)

- 追加する認証要素の設定

- 多要素認証(MFA)の有効化

初期設定は1から4までの全てを完了してください。

[初期設定1] 多要素認証(MFA)を利用する環境を確認し、利用プランを考える

お使いの環境に応じて、利用プラン(認証要素)を検討します。

電話の類をお持ちの場合は、ワンタイムパスワード認証(SMS/音声通話)を必ず設定することをお勧めします(電話番号の変更を行わない限り端末を買い換えても認証要素として使用できるため)。

-

PCとスマートフォン/タブレット(Android/iOS/iPadOS)

- お持ちのスマートフォンでワンタイムパスワード認証(SMS/音声通話)を設定することをお勧めします。

- お持ちのスマートフォンでFIDO認証やTOTP(Authenticator)アプリの利用が可能です。

- PCでは、「Okta Verify」やPCブラウザを使ったTOTP、Windows HelloやUSBタイプのセキュリティ・キーデバイスを用いたFIDO認証も利用可能です。FIDOセキュリティキーは別途購入して頂く必要があります。

-

スマートフォン/タブレットのみ(Android/iOS/iPadOS)

- お持ちのスマートフォンでワンタイムパスワード認証(SMS/音声通話)を設定することをお勧めします。

- お持ちのスマートフォンやタブレットでFIDO認証やTOTP(Authenticator)アプリの利用が可能です。

-

PCのみ(スマートフォンを持っていない、フィーチャーフォン/固定電話のみ)

- フィーチャーフォン/固定電話でワンタイムパスワード認証(SMS/音声通話)を設定することをお勧めします。

- Windows HelloやUSBタイプのセキュリティ・キーデバイスを用いたFIDO認証が利用可能です。FIDOセキュリティキーは別途購入して頂く必要があります。

- または、「Okta Verify」やPCブラウザのTOTP表示機能を利用します。

-

PCのみ(電話の類は一切ない)

- Windows HelloやUSBタイプのセキュリティ・キーデバイスを用いたFIDO認証が利用可能です。FIDOセキュリティキーは別途購入して頂く必要があります。

- または、「Okta Verify」やPCブラウザのTOTP表示機能を利用します。

[初期設定2] TOTP(Authenticator)アプリの導入(TOTP認証を利用する場合)

すでに TOTP(Authenticator)アプリがインストールされている場合は、本手順は必要ありません。

「Okta Verify」「Google Authenticator」「Microsoft Authenticator」が利用可能です。

-

スマートフォン/タブレット(Android/iOS/iPadOS)

- 設定するスマートフォン/タブレットの時計が正しい時刻であるか確認

TOTPの計算には時刻情報が利用されています。スマートフォンの時計がズレていると、TOTPの計算が正しくできないため、ログインができません。スマートフォン/タブレットの時計を手動で合わせるか、自動設定にしてください。 - スマートフォン/タブレットに TOTP アプリ「Authenticator」を追加

iPhone 用アプリ:

- 「Okta Verify」https://apps.apple.com/jp/app/okta-verify/id490179405

- 「Google Authenticator」https://apps.apple.com/jp/app/googleauthenticator/id388497605

- 「Microsoft Authenticator」https://apps.apple.com/jp/app/microsoft-authenticator/id983156458

- 「Okta Verify」https://play.google.com/store/apps/details?id=com.okta.android.auth

- 「Google Authenticator」https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2

- 「Microsoft Authenticator」https://play.google.com/store/apps/details?id=com.azure.authenticator

- 設定するスマートフォン/タブレットの時計が正しい時刻であるか確認

-

PCブラウザ(スマートフォン/タブレットをお持ちでない場合)

Chrome, Firefox, Edge 等のブラウザ拡張機能として、TOTP表示機能が利用できるようです。

詳細は以下のページをご覧ください。

[初期設定3] 認証要素の登録

FIDOセキュリティデバイスを利用する場合は、このタイミングで接続しておいてください。

内蔵タイプのデバイスの場合は特に意識する必要はありません。

- 多要素認証(MFA)設定ページにアクセスし、keio.jpアカウント(ID、パスワード)でログインします。

- 追加したい認証要素の「セットアップ」をクリック/タップします。

「セットアップ」をクリック/タップした際にパスワードを聞かれた場合は再度入力します

(すでに1つ以上認証要素を登録している場合は多要素認証(MFA)の有効化を実施していなくても多要素認証(MFA)の画面が表示されますので、登録済の認証手段にてログインします)

- a. 「Okta Verify」の登録

- b. 「セキュリティキーまたは生体Authenticator」の登録

- c. 「Google Authenticator」の登録(「Microsoft Authenticator」の登録の場合もこちら)

- d. 「電話」の登録

-

「Okta Verify」を選択した場合

セットアップをクリック/タップします。

- i. PCと「Okta Verify」をインストールしたスマートフォン/タブレットを使用する場合

- ii. PCに「Okta Verify」をインストールする、または「Okta Verify」をインストールしたスマートフォン/タブレットのみを使用する場合

-

PCと「Okta Verify」をインストールしたスマートフォン/タブレットを使用する場合

- 「モバイルデバイスでOkta Verifyをセットアップする」をクリックします。

- 表示されたQRコードをスマートフォン/タブレットの「Okta Verify」(TOTP Authenticatorアプリ)で読み込みます。

- 読み込みに成功すると自動で画面が遷移し、端末が登録されます。

端末を登録しただけでは多要素認証(MFA)は有効化されません。 [初期設定4] 多要素認証(MFA)の有効化の手順も合わせて実施してください。

- 「モバイルデバイスでOkta Verifyをセットアップする」をクリックします。

-

PCに「Okta Verify」をインストールする、または「Okta Verify」をインストールしたスマートフォン/タブレットのみを使用する場合

-

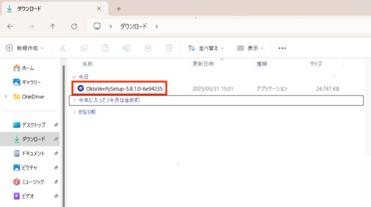

「ここにダウンロード」をクリックします。(登録作業中の端末に既に「Okta Verify」がインストールされている場合は「Okta Verifyのセットアップ」以降の作業を実施してください)

- ダウンロードしたファイルをダブルクリックし、「Okta Verify」をインストールします。

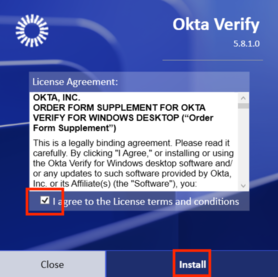

- チェックを入れて「Install」をクリックします。

- インストールが終わったら「Finish」をクリックします。

-

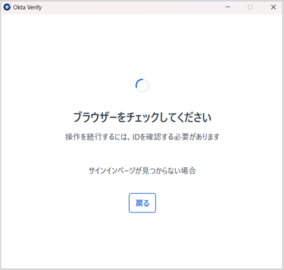

設定画面に戻り、「Okta Verifyのセットアップ」をクリックします。

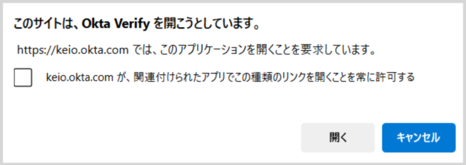

- 「開く」をクリックします。

- 「はじめに」をクリックします。

- 「次へ」をクリックします。

- 下記の画面と合わせてブラウザが立ち上がり、keio.jpのログイン画面が表示されますので、ログインします。

- スキップをクリックします。

- 登録に成功すると、端末が登録されます。

端末を登録しただけでは多要素認証(MFA)は有効化されません。 [初期設定4] 多要素認証(MFA)の有効化の手順も合わせて実施してください。

-

「ここにダウンロード」をクリックします。(登録作業中の端末に既に「Okta Verify」がインストールされている場合は「Okta Verifyのセットアップ」以降の作業を実施してください)

-

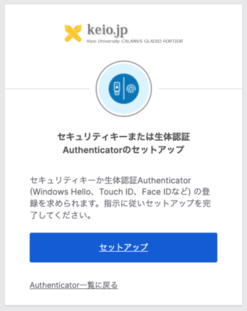

「セキュリティキーまたは生体Authenticator」を選択した場合

- セットアップをクリック/タップします。

- セットアップをクリック/タップします。

-

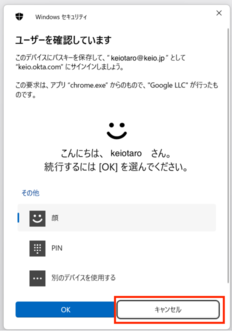

Google Chromeにてパスキーを登録する場合

- Windows HelloやTouch IDなどの登録を促すポップアップが表示されたらキャンセルをクリックします。

- Google パスワードマネージャーをクリックします。

- 作成をクリックします。

- 登録に成功すると自動で画面が遷移し、端末が登録されます。

端末を登録しただけでは多要素認証(MFA)は有効化されません。 [初期設定4] 多要素認証(MFA)の有効化の手順も合わせて実施してください。

- Windows HelloやTouch IDなどの登録を促すポップアップが表示されたらキャンセルをクリックします。

-

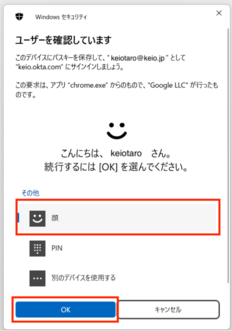

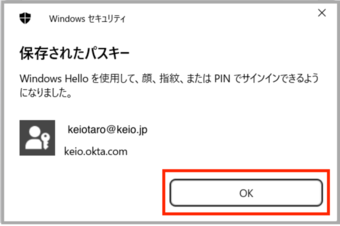

Windows Helloにて登録する場合

- Google Chromeのパスキーへの登録を促すポップアップが表示されたら別の方法で保存をクリックします。

- Windows Hello または外部セキュリティキーをクリックします。

- 登録したい要素を選んでOKをクリックします。

- OKをクリックします。

- 登録に成功すると自動で画面が遷移し、端末が登録されます。

端末を登録しただけでは多要素認証(MFA)は有効化されません。 [初期設定4] 多要素認証(MFA)の有効化の手順も合わせて実施してください。

- Google Chromeのパスキーへの登録を促すポップアップが表示されたら別の方法で保存をクリックします。

-

Touch IDにて登録する場合

- Google Chromeのパスキーへの登録を促すポップアップが表示されたら別の方法で保存をクリックします。

- iCloud キーチェーンをクリックします。

- Touch IDの登録を行います。

- 登録に成功すると自動で画面が遷移し、端末が登録されます。

端末を登録しただけでは多要素認証(MFA)は有効化されません。 [初期設定4] 多要素認証(MFA)の有効化の手順も合わせて実施してください。

- Google Chromeのパスキーへの登録を促すポップアップが表示されたら別の方法で保存をクリックします。

-

Google Chromeにてパスキーを登録する場合

- セットアップをクリック/タップします。

-

「Google Authenticator」を選択した場合

「Microsoft Authenticator」を利用する場合もこちらを選択してください

システムの仕様上、「Google Authenticator」または「Microsoft Authenticator」の最大登録数は 1 です。

- 「Google Authenticator」または「Microsoft Authenticator」(TOTP Authenticatorアプリ)がスマートフォン/タブレットにインストールされていることを確認します。正しくインストールされていない場合は、インストールを完了してください。

- セットアップをクリック/タップします。

- 表示されたQRコードを「Google Authenticator」または「Microsoft Authenticator」(TOTP Authenticatorアプリ)で読み込み、アプリ上にTOTPコードが正しく表示されていることを確認の上、「次へ」をクリック/タップします。

- 「Google Authenticator」または「Microsoft Authenticator」(TOTP Authenticatorアプリ)に表示されている6桁の数字(認証コード)を入力し、「確認」をクリック/タップします。

- 登録に成功すると、端末が登録されます。

(登録されると表記が「セットアップ」から「削除」に変わります)

端末を登録しただけでは多要素認証(MFA)は有効化されません。 [初期設定4] 多要素認証(MFA)の有効化の手順も合わせて実施してください。

-

「電話」を選択した場合

- セットアップをクリック/タップします。

- SMSで登録する場合はSMSを選択し、国:日本を選択し、自身の所有している電話番号を入力し、「SMSでコードを受信」をクリック/タップします。

通話で登録する場合はボイスコールを選択し、国:日本を選択し、自身の所有している電話番号を入力し、「通話でコードを受信」をクリック/タップします。

- 登録した電話番号にSMSまたは音声ガイドで通知されてきた認証コードを入力し、「確認」をクリック/タップします。

- 登録に成功すると、端末が登録されます。

端末を登録しただけでは多要素認証(MFA)は有効化されません。 [初期設定4] 多要素認証(MFA)の有効化の手順も合わせて実施してください。

- セットアップをクリック/タップします。

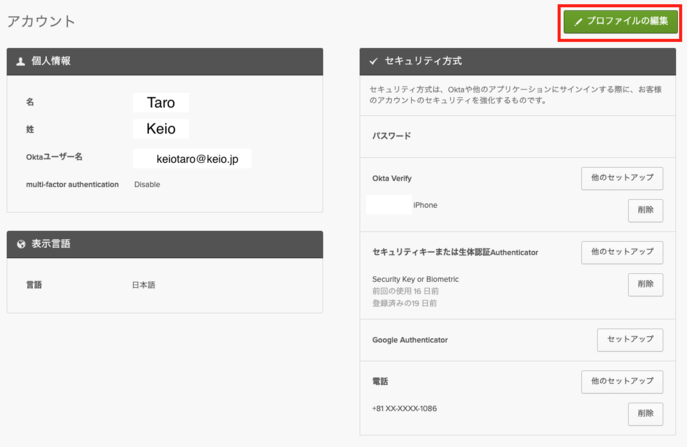

[初期設定4] 多要素認証(MFA)の有効化

- 多要素認証(MFA)設定ページ にアクセスし、keio.jpアカウント(ID、パスワード)でログインします。

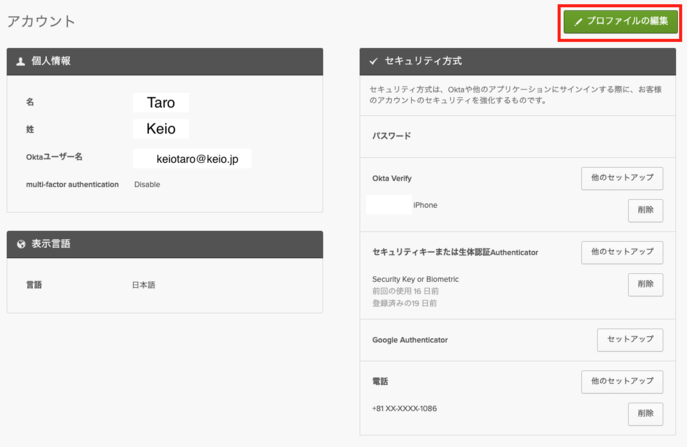

- プロファイルの編集ボタンが表示されていたらクリック/タップします。

(多要素認証(MFA)の有効化を実施していなくても多要素認証(MFA)の画面が表示されますので、登録済の認証手段にてログインします)

プロファイルの編集ボタンが表示されない場合は手順3に進んでください。

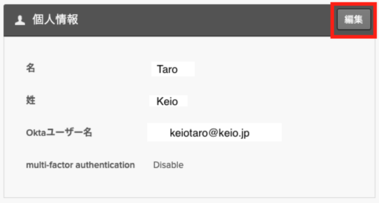

- 個人情報欄の「編集」をクリック/タップします。

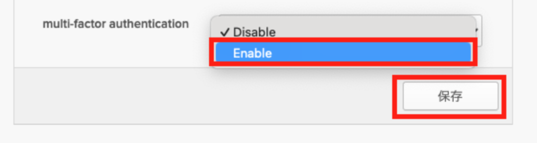

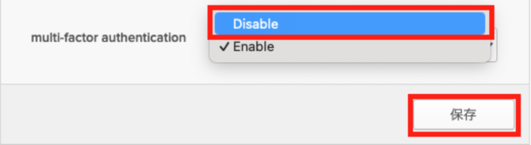

- multi-factor authentication欄を「Enable」に変更し、「保存」をクリック/タップします。

以上で、当該アカウントにおいて、多要素認証(MFA)が有効化されます。

多要素認証(MFA)でログインする

- 新ログイン認証画面に、IDとパスワードでログインします。

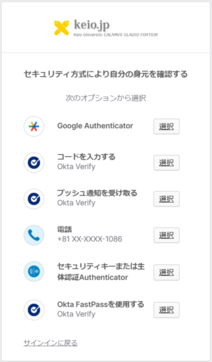

- 多要素認証(MFA)の画面が表示されますので、登録済の認証手段を選択します(一覧の画面が表示されず、直接登録されている認証手段のいずれかの画面が表示されることもあります)

- A. Google Authenticator でログイン

- B. Okta Verify(コード入力)でログイン

- C. Okta Verify(プッシュ通知)でログイン

- D. 電話(SMS)でログイン

- E. セキュリティキーまたは生体Authenticatorでログイン

- F. Okta FastPassを使用する

A. Google Authenticator でログイン

「Google Authenticator」または「Microsoft Authenticator」(TOTP Authenticatorアプリ)を起動し、表示されているコード(6桁の数字)を入力し、「確認」をクリック/タップしてログインします。

B. Okta Verify(コード入力)でログイン

「Okta Verify」(TOTP Authenticatorアプリ)を起動し、目のアイコンをタップして表示されたコード(6桁の数字)を入力し、「確認」をクリック/タップしてログインします。

C. Okta Verify(プッシュ通知)でログイン

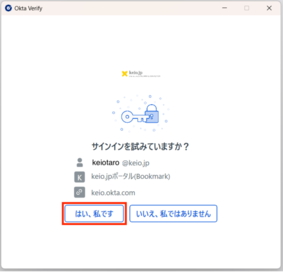

「Okta Verify」(TOTP Authenticatorアプリ)をインストールしているスマートフォン、タブレット端末にプッシュ通知が送信されますので、端末側で「はい、私です」をタップします。認証に成功すると自動でログインします。

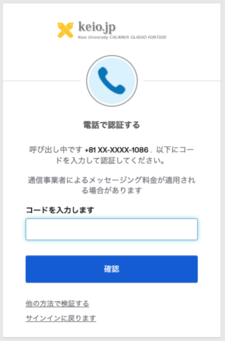

D. 電話(SMS)でログイン

登録されている電話番号宛にSMS/音声通話で認証コードを受け取ります。

-

「SMSでコードを受信」を選択した場合

指定した電話番号にSMSでワンタイム認証用コードが通知されます。

通知されたコードを入力し、「確認」をクリック/タップしてログインします。

-

「代わりに通話を受信する」を選択した場合

指定した電話番号に音声電話がかかってきます。

音声ガイドで通知されたコードを入力し、「確認」をクリック/タップしてログインします。

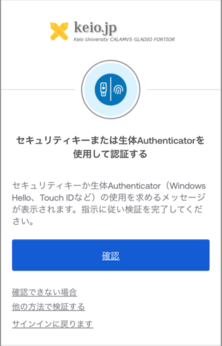

E. セキュリティキーまたは生体Authenticatorでログイン

登録されているセキュリティキーまたは生体Authenticatorでログインします。

-

「確認」をクリック/タップします。

- 表示される内容に従い、ログインを行います。(画像はGoogle Chromeでのパスキーの例)

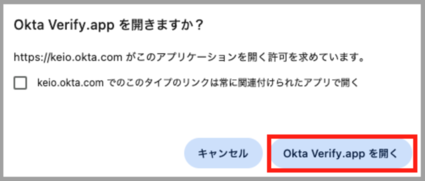

F. Okta FastPassを使用する

ログインしようとしている端末にインストールしている「Okta Verify」(TOTP Authenticatorアプリ)でログインします。

-

許可を求めるポップアップが表示された場合は、「許可する」をクリック/タップします。

- 「Okta Verify」(TOTP Authenticatorアプリ)を開くか確認を求めるポップアップが表示された場合は、「Okta Verify を開く」をクリック/タップします。

- 端末にインストールしている「Okta Verify」(TOTP Authenticatorアプリ)が自動起動するので、「はい、私です」をクリックしてログインします。

認証要素を管理する

各認証要素の追加・削除について説明します。

- システムの仕様上、Okta Verify/FIDO/電話の最大登録数はすべて合わせて 10 です。

-

システムの仕様上、「Google Authenticator」または「Microsoft Authenticator」の最大登録数は 1 です。

端末を変更したい場合は一度登録した端末を削除の上、改めて登録してください。

認証要素の追加

-

多要素認証(MFA)設定ページにアクセスし、keio.jpアカウント(ID、パスワード)でログインします。

多要素認証(MFA)を有効にしている場合は登録している認証要素にてログインします。

- プロファイルの編集ボタンが表示されていたらクリック/タップします。

(多要素認証(MFA)を有効にしていなくても多要素認証(MFA)の画面が表示されますので、登録済の認証手段にてログインします)

プロファイルの編集ボタンが表示されない場合は手順3に進んでください。

- 追加したい認証要素の「他のセットアップ」をクリック/タップします。

(「他のセットアップ」をクリック/タップした際にパスワードまたは多要素認証(MFA)を聞かれた場合は再度入力します)

追加方法は1台目の登録方法と同じです。

認証要素の削除

-

多要素認証(MFA)を有効にしたまま、認証要素を全て削除した場合、次回ログイン時に強制的に多要素認証(MFA)の登録画面が表示されます。

多要素認証(MFA)を無効化したい場合は多要素認証(MFA)を無効化するの手順を実施してください。

多要素認証(MFA)に使える認証要素がなく、ログインできなくなった場合は、最寄りのKIC窓口までご相談ください。

-

多要素認証(MFA)設定ページにアクセスし、keio.jpアカウント(ID、パスワード)でログインします。

多要素認証(MFA)を有効にしている場合は登録している認証要素にてログインします。

- 削除したい認証要素の「削除」をクリック/タップします。

- 削除するか確認されますので、「はい」をクリック/タップします。

(「はい」をクリック/タップした際にパスワードまたは多要素認証(MFA)を聞かれた場合は再度入力します)

多要素認証(MFA)を停止/無効化する

多要素認証(MFA)を一時停止する

認証要素の盗難・紛失・故障をはじめ、ログインができなくなった等、有効化した多要素認証(MFA)の一時停止を希望する場合は、以下の「本人確認書類」を持参の上、最寄りのKIC窓口までご相談ください。

【本人確認書類の例】

-

教職員

- 教職員証(他大学の教職員証は不可)

- 運転免許証(日本のもの)

- 運転経歴証明書(平成24年4月1日以降交付のもの)

- パスポート

- 在留カード

- マイナンバーカードカード(表面のみご提示ください。)

-

学生

- 学生証(他大学の学生証は不可)

多要素認証(MFA)の一時停止中は慶應IDとパスワードでkeio.jpにログインすることができます。

多要素認証(MFA)を一時停止しても、認証要素の登録情報(電話番号・FIDO認証器情報・TOTP登録情報等)は残ります。

24時間後に自動的に登録されている情報に基づき、多要素認証(MFA)が再度有効化されます。

認証要素の盗難・紛失・故障などにより、認証要素の削除や多要素認証(MFA)の無効化を行いたい場合、

一時停止中でも設定変更時に多要素認証が求められますが、一時停止中は慶應メールによる多要素認証が選択できるようになります。

慶應メールによる多要素認証(MFA)

-

「メールを送信する」をクリック/タップします。

「@okta.com」のドメインからのメールを受信できるようにしておいてください。

- 慶應メール宛にメールが送信されますので以下のいずれかの方法でログインします。

-

メールの検証リンクを使用してログインする場合 →受信したメールの 「サインイン」をクリック/タップしてログインします。

-

検証コードを使用してログインする場合

- 「代わりに検証コードを入力してください」をクリック/タップします。

- 受信したメールに記載されているコード(6桁の数字)を入力し、「確認」をクリック/タップしてログインします。

- 「代わりに検証コードを入力してください」をクリック/タップします。

-

メールの検証リンクを使用してログインする場合 →受信したメールの 「サインイン」をクリック/タップしてログインします。

多要素認証(MFA)を無効化する(試験運用期間のみ可能)

-

有効化した多要素認証(MFA)の無効化は、試験運用期間(2022年6月~)である現時点のみ、可能です。

試験運用期間が終了し、本運用に移行した場合は、無効化はできなくなります(一時停止は可能)。 -

多要素認証(MFA)の無効化は、多要素認証(MFA)設定ページ にログインして行います。

認証要素の盗難・紛失・故障等で、多要素認証(MFA)の無効化ができない場合は、 上記「多要素認証(MFA)を一時停止する」により、 まずは「 慶應メールによる多要素認証(MFA) 」が利用できる状態にしてください。 - 多要素認証(MFA)を無効化しても、認証要素の登録情報(電話番号・FIDO認証器情報・TOTP登録情報等)は、明示的に削除しない限り、残ります。

再度有効化した場合には、前に登録されている情報に基づき、多要素認証(MFA)が有効となります。

-

多要素認証(MFA)設定ページにアクセスし、keio.jpアカウント(ID、パスワード)および登録している認証要素または「 慶應メールによる多要素認証(MFA) 」にてログインします。

- 個人情報欄の「編集」をクリック/タップします。

- multi-factor authentication欄を「Enable」から「Disable」に変更し、「保存」をクリック/タップします。

以上で、当該アカウントにおいて、多要素認証(MFA)が無効化されます。

困ったときは

よくある質問(FAQ)

以下のサイトで多要素認証に関するお問い合わせの情報を纏めておりますので、ご覧ください。

最終更新日: 2026年2月4日

内容はここまでです。